Über das Projekt

Ziel

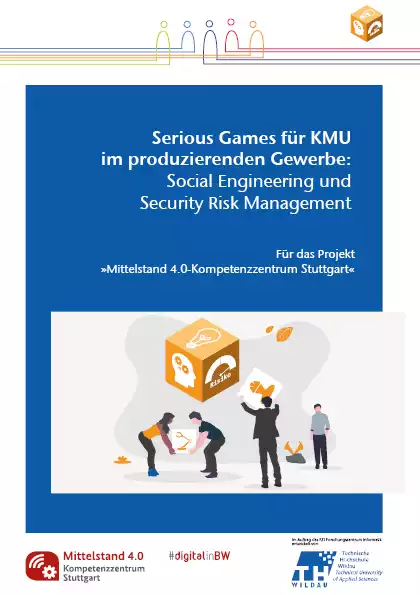

Im Rahmen des Projekts „Mittelstand 4.0- Kompetenzzentrum Stuttgart“ sollen zwei komplexe analoge Lernszenarien entwickelt und erprobt werden. Diese Lernszenarien werden anschließend in der Arbeitsgruppe IT-Sicherheit des Projekts »Mittelstand 4.0–Kompetenzzentrum Stuttgart« getestet. Ziel ist es, die Mitarbeitenden von KMU spielerisch für das Thema Informationssicherheit zu sensibilisieren. Für diese Sensibilisierungsmaßnahmen sollen den Kooperationspartnern des Projektes »Mittelstand 4.0- Kompetenzzentrum Stuttgart« und damit auch den Teilnehmenden der Arbeitsgruppe IT-Sicherheit die beiden erlebnisorientierten Lernszenarien für eigene Veranstaltungen zur Verfügung gestellt werden.

Leistungsgegenstand

Gegenstand des Projekts ist die Konzeption und Entwicklung von zwei komplexen analogen spielebasierten Lernszenarien für KMU mit kleinen digitalen Ergänzungen. Die Lernszenarien sind inhaltlich ausgerichtet auf Social Engineering für die Zielgruppe produzierendes Gewerbe und Security Risk Management für die Zielgruppe mittleres Management im produzierenden Gewerbe.

Auftraggeber

FZI Forschungszentrum Informatik

Methodik

Game-Based Learning

Analog & Digital

Transformation

Sensibilisierung

Lernszenarien

Social Engineering

Das BSI versteht Social Engineering als Methode, welche menschliche Eigenschaften wie z. B. Hilfsbereitschaft, Vertrauen, Angst oder Respekt vor Autorität ausnutzt, um unberechtigten Zugang zu Informationen oder IT-Systemen zu erlangen [7]. Der Begriff Social Engineering wird laut der Studie „Bluff me if U can“ häufig mit positiven Assoziationen verbunden [8]. Jedoch ist diese Art der zwischenmenschlichen Manipulation eine der am häufigsten genannten Angriffsarten, von denen Unternehmen in Deutschland in Bezug auf Datendiebstähle, Industriespionage und Sabotage betroffen sind [9].

Je nach Art des Angriffs kann nach technik- und menschlich-basierten Social-Engineering-Angriffen unterschieden werden [10]. Zu den technik-basierten Angriffsarten zählen z.B. Phishing und der Einsatz von Malware, zu den menschlich-basierten Angriffen gehören z.B. Identitätswechsel, Identitätsdiebstahl und Shoulder Surfing (= über die Schulter schauen).

Das zu entwickelnde spielebasierte Lernszenario wird unter Berücksichtigung psychologischer Grundlagen die verschiedenen Aspekte und Facetten des Social Engineering aufgreifen und die Bedürfnisse und Besonderheiten des produzierenden Gewerbes einbeziehen.

Security Risk Management

Allgemein wird Risikomanagement im ISO Guide 73 als „koordinierte Aktivitäten zur Steuerung und Kontrolle einer Organisation unter Berücksichtigung von Risiken“ definiert [11]. Bei Security Risk Management werden entsprechend Informationssicherheitsrisiken berücksichtigt.

Einen Einstieg ins Risikomanagement bietet der BSI Standard 200-3. Dieser Standard gibt unter anderem eine Anleitung zur Ermittlung von Gefährdungen, zur Risikoeinstufung und Behandlung von Risiken, um die Ergebnisse im bestehenden Sicherheitskonzept zu integrieren [12]. Das Thema Management von Informationssicherheitsrisiken wird ebenfalls in der ISO/IEC 27005 behandelt [13].

Das Lernszenario soll das Management von KMU hinsichtlich der grundsätzlichen Wichtigkeit von Risikomanagement und darüber hinaus zu potenziellen Gefährdungen sensibilisieren. Insgesamt soll eine Befähigung erreicht werden, Risikomanagement anzuwenden, Schwachstellen aufzudecken um damit Risiken zu vermeiden, zu reduzieren und gegebenenfalls das Restrisiko zu akzeptieren. Zu Risikomanagement gehört ebenfalls die Kommunikation mit den Sicherheitsbereichen und dem Risk Management. Implizite Intention des Szenarios ist daher auch eine Mediation von Management und Sicherheitsprotagonisten bzw. Risk Management im Sinne eines Kommunikationsbeschleunigers.

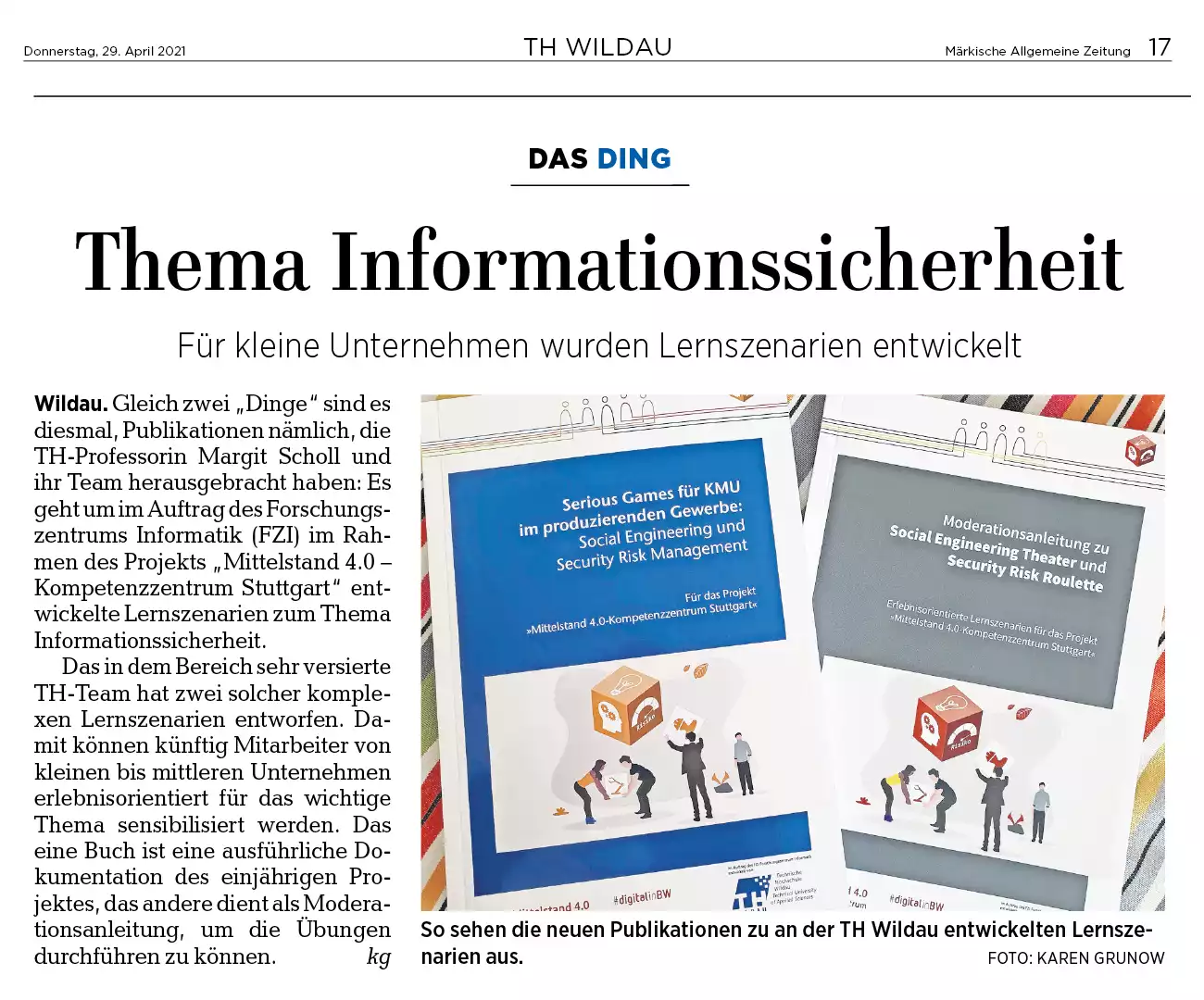

Öffentlichkeitsarbeit

- Projektergebnisse

- Wissenschaftliche Publikationen

- Presse

Projektdokumentation

Moderationsanleitung

IMCIC 2021 Florida

Social Engineering and Security Risk Management for SMEs in the Manufacturing Industry; Download als: Download als PDF oder Videopräsentation

WMSCI 2021 Florida

Märkische Allgemeine

Märkische Allgemeine

Weitere Projekte

Team

Prof. Dr. Margit Scholl

Projektmanagement

Stefanie Gube

Operative Projektleitung

Christin Walch

Projektmitarbeiterin

Peter Koppatz

Projektmitarbeiter

Denis Edich

Projektmitarbeiter

Dietmar Pokoyski

ProjektpartnerKontakt

Quellenverzeichnis

[1]

Buffum, P. S., Boyer, K. E., Wiebe, E. N., Mott, B. W.,

& Lester, J. C. (2015).

Mind the Gap: Improving Gender

Equity in Game-Based Learning Environments with Learning

Companions. In C. Conati, N. Heffernan, A. Mitrovic, &

M. F. Verdejo (Hrsg.), Artificial Intelligence in

Education: 17th International Conference, AIED 2015,

Madrid, Spain, June 22-26, 2015 (S. 64–73). Schweiz:

Springer International

Publishing. doi:10.1007/978-3-319-19773-9_7

[2]

Lombardi, M. (Januar 2007).

Authentic Learning for the

21st Century: An Overview. (D. G. Oblinger, Hrsg.)

Abgerufen am 30. April 2020 von

https://www.researchgate.net/publication/220040581_Authentic_Learning_for_the_21st_Century_An_Overview

[3]

Scholl, M., Fuhrmann, F., Edich, D., Ehrlich, P., Leiner, B., Scholl,

R., & Koppatz, P. (2017).

Das Projekt SecAware4job: Auf spielerischem

Weg zu erhöhtem Informationssicherheitsbewusstsein für den

Berufseinstieg. In TH Wildau (Hrsg.), Wissenschaftliche Beiträge 2017,

(S. 23-30). Wildau. doi:https://doi.org/10.15771/0949-8214_2017_3

[4]

Great Schools Partnership (Hrsg.). (19. September 2013).

Authentic Learning. Abgerufen am 30. April 2020 von

https://www.edglossary.org/authentic-learning/

[5]

Fuhrmann, F., Scholl, M., Edich, D., Koppatz, P., Scholl, L. R., Leiner, K. B., & Ehrlich, E. P.

(2017).

Informationssicherheitsbewusstsein für den Berufseinstieg (SecAware4job). Aachen: Shaker Verlag.

[6]

de Zafra, D., Pitcher, S., Tressler, J., & Ippolito,

J. (1998).

Information Technology Security

Training Requirements: A Role and Performance-Based

Model.

(National Institut of Standards and

Technology, Hrsg.) Gaithersburg.

Abgerufen am

03. Juni 2020 von

https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-16.pdf

[7]

BSI (Hrsg.). (2020).

IT-Grundschutz-Kompendium. Köln, Bonn: Reguvis Bundesanzeiger Verlag,

Bundesanzeiger Verlag. Abgerufen am 30. April 2020 von

IT-Grundschutz-Kompendium, S. 42

[8]

known_sense. (2015).

Studie: Bluff me if U can - Gefährliche Freundschaften am

Arbeitsplatz, Tiefenpsychologische Wirkungsanalyse Social Engineering

und seine Abwehr. (known_sense, Hrsg.) Köln.

Von

http://www.known-sense.de/BluffMeIfUCanAuszug.pdf

abgerufen, S. 36

[9]

Berg, A., & Niemeier, M. (6. November 2019).

Wirtschaftsschutz in der digitalen Welt. (bitkom, Hrsg.) Abgerufen am 30. April 2020 von

https://www.bitkom.org/sites/default/files/2019-11/bitkom_wirtschaftsschutz_2019_0.pdf,

S. 3

[10]

Albladi, S. M., & Weir, G. R. (2018).

User characteristics that influence judgment of social engineering

attacks in social networkes. (University Strathclyde: Human Centric

Computing and Information Science, Hrsg.) Glasgow:

SpringerOpen. doi:https://doi.org/10.1186/s13673-018-0128-7, S. 3

[11]

Klipper, S. (2015).

Information Security Risk Management: Risikomanagement

mit ISO/IEC 27001, 27005 und 31010

(2. Ausg.). Wiesbaden: Springer

Fachmedien. doi:10.1007/978-3-658-08774-6, S.44

[12]

BSI (Hrsg.). (2017).

BSI-Standard 200-3: Risikoanalyse auf der Basis IT-Grundschutz. Bonn.

Abgerufen am 05. Mai 2020 von

https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/standard_200_3.pdf

[13]

Bitkom (Hrsg.). (n.a.).

ISO/IEC 27005. Abgerufen am 05. Mai 2020 von

https://www.kompass-sicherheitsstandards.de/

https://www.kompass-sicherheitsstandards.de/Risikomanagement/ISO-IEC-27005